Переехали сюда

вторник, 22 ноября 2011 г.

понедельник, 21 ноября 2011 г.

Фильтрация входящего и исходящего трафика в брандмауэре Windows в режиме повышенной безопасности

Введение

Как я уже не раз говорил в своих статьях по брандмауэру Windows в режиме повышенной безопасности, начиная с операционных систем Windows Vista и Windows Server 2008 R2, брандмауэр Windows по умолчанию улучшает безопасность каждого компьютера в организации путем блокировки всего входящего трафика, который не был разрешен явным образом. При установке приложения или компонента операционной системы, которому требуются входящие подключения, операционная система автоматически включает входящие правила брандмауэра и вам, в большинстве случаев, не приходится их конфигурировать вручную. Если вы откроете у себя оснастку «Брандмауэр Windows в режиме повышенной безопасности» непосредственно из панели управления или выполнив команду wf.msc в диалоговом окне «Выполнить», или в командной строке, то увидите, что у вас уже некоторые правила автоматически включены. Например, это может быть правило, которое автоматически создается с установкой программы Windows Live Messenger или при развертывании роли Hyper-V, как показано на следующей иллюстрации:

Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

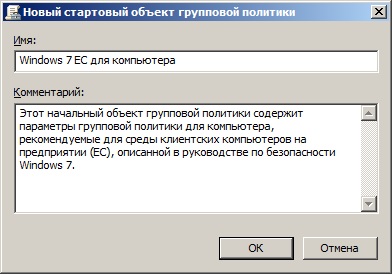

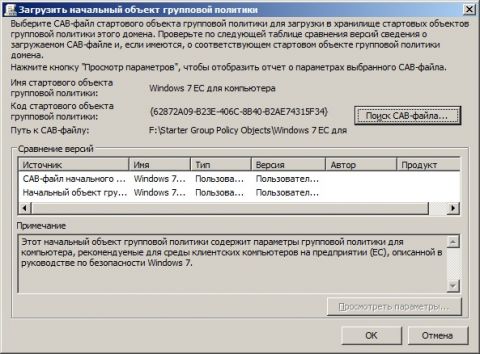

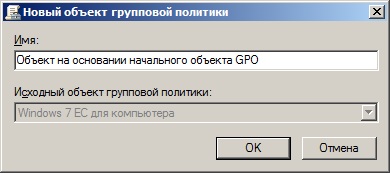

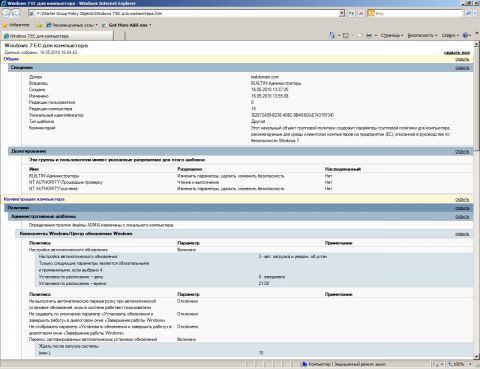

Прежде чем создавать правила входящих и исходящих подключений для брандмауэров Windows в режиме безопасности клиентских компьютеров вашей организации, вам нужно найти подразделения, которые содержат учетные записи компьютеров вашей организации и создать объект GPO, который потом будет содержать набор политик с параметрами, предназначенными для конкретного набора компьютеров. После этого, при помощи оснастки «Редактор управления групповыми политиками», нужно будет отконфигурировать правила для входящих и исходящих подключений. В процессе создания объекта групповой политики, предназначенной для управления брандмауэров Windows в режиме повышенной безопасности нет ничего специфического. Для этого выполните следующие действия:

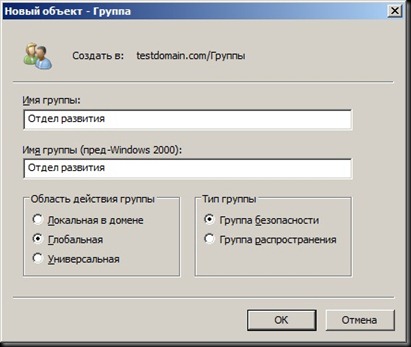

Первым делом убедитесь, что в вашем домене для клиентских компьютеров создано специальное подразделение. Я полагаю, что ни для кого не является секретом то, что по умолчанию все клиентские компьютеры создаются в контейнере (не подразделении) Computers, к которому невозможно привязать объект групповой политики. Поэтому, откройте оснастку «Active Directory – пользователи и компьютеры», в дереве консоли разверните свой домен и убедитесь, что для клиентских компьютеров создано подразделение;

Если такое подразделение ранее не было вами создано, в области сведений нажмите правой кнопкой мыши и из контекстного меню выберите команду «Создать», а затем «Подразделение». В диалоговом окне «Новый объект - Подразделение» укажите имя подразделения, например, «Клиенты», и установите флажок «Защитить контейнер от случайного удаления»;

Перейдите в контейнер «Computers», выделите созданные ранее учетные записи компьютеров, нажмите на них правой кнопкой мыши и из контекстного меню выберите команду «Переместить». В диалоговом окне «Переместить», выберите подразделение, которое вы создали на предыдущем шаге и нажмите на кнопку «ОК». Данное диалоговое окно показано на следующей иллюстрации:

После того как вы перенесете все созданные ранее учетные записи компьютеров в созданное вами подразделение, содержимое данного подразделения должно выглядеть так, как показано на следующей иллюстрации:

Теперь, когда все учетные записи перенесены в нужное подразделение, можно закрыть оснастку «Active Directory – пользователи и компьютеры» и переходить к созданию объекта групповой политики.

Данный шаг выполнять необязательно, но если вы сразу перенаправите контейнер компьютеров по умолчанию, все новые объекты компьютеров, генерируемые в случае присоединения компьютера к домену без предварительного размещения учетной записи, будут создаваться в управляемом подразделении. Для этого в окне командной строки введите следующую команду: redircmp «OU=Клиенты,DC=Biopharmaceutic,DC=com»;

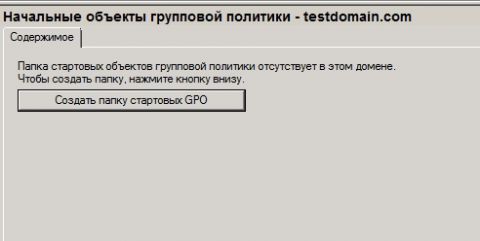

Откройте оснастку «Управление групповой политикой», в дереве консоли разверните узел «Лес: %имя леса%», узел «Домены», затем узел с названием вашего домена, после чего узел «Объекты групповой политики». На узле «Объекты групповой политики» нажмите правой кнопкой и выберите команду «Создать». В диалоговом окне «Новый объект групповой политики», в поле «Имя» введите имя нового объекта групповой политики, например «Настройки брандмауэра Windows» и нажмите на кнопку «ОК». Для клиентских компьютеров и для серверов желательно создавать разные объекты групповой политики;

Так как брандмауэр Windows в режиме повышенной безопасности настраивается непосредственно в узле «Конфигурация компьютера», для повышения производительности клиентского компьютера во время применения параметров объекта групповой политики желательно для данного объекта GPO отключить параметры конфигурации пользователя. Выберите созданный объект групповой политики, перейдите на вкладку «Таблица» и в раскрывающемся списке «Состояние GPO» выберите «Параметры конфигурации пользователя отключены», после чего во всплывшем диалоговом окне «Управление групповой политикой» нажмите на кнопку «ОК», как показано на следующей иллюстрации:

На последнем шаге предварительной подготовки объекта групповой политики вам нужно связать созданный ранее объект групповой политики с подразделением, содержащим учетные записи компьютеров, для которых должны применяться параметры данного GPO. В дереве консоли выберите подразделение, содержащее учетные записи компьютеров, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики». В отобразившемся диалоговом окне «Выбор объекта групповой политики» выберите созданный ранее объект GPO, в данном случае, «Настройки брандмауэра Windows» и нажмите на кнопку «ОК».

После того как вы выполните все указанные ранее действия, можно заняться созданием входящих и исходящих правил для брандмауэра Windows в режиме повышенной безопасности.

Настройка правила для входящего и исходящего подключения

На этом этапе мы создадим правило для входящих подключений, применяемое к программе Windows Live Messenger на 1900 порт для 64-разрядных операционных систем Windows Vista и Windows 7, а также правило для исходящего подключения, разрешающее запросы от браузера Internet Explorer в объекте групповой политики, который создавался в предыдущем разделе данной статьи. По умолчанию члены локальной группы администраторов также могут создавать и изменять правила для входящих и исходящих подключений в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Такие правила объединяются с правилами, полученными из групповых политик, и применяются к конфигурации компьютера. Для того чтобы создать правило входящего подключения в созданном ранее объекте групповой политики, выполните следующие действия:

В узле «Объекты групповой политики» оснастки «Управление групповой политикой» выберите созданный ранее объект GPO, в данном случае, объект «Настройка брандмауэра Windows», нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для входящих подключений. Щелкните правой кнопкой мыши элемент «Правила для входящих подключений» и из контекстного меню выберите команду «Создать правило», как показано на следующей иллюстрации:

На первой странице «Мастера создания правила для нового входящего подключения» вы можете выбрать одну из опций, которые подробно описаны далее:

Для программы. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. Для большинства людей данный тип правила может оказаться самым полезным, так как далеко не все знают, какие порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл;

Для порта. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего коммуникации для определенного TCP или UDP порта, независимо от программы, которая генерирует трафик. Создавая правило данного типа, вы можете указать одновременно несколько портов;

Предопределённые. Этот тип правила для брандмауэра служит для создания правила, управляющего подключениями конкретной программы или службы операционной системы, которая отображается в соответствующем раскрывающемся списке. Некоторые программы после своей установки добавляют свои записи в данный список для упрощения процесса создания правил для входящих подключений;

Настраиваемые. Этот тип правила для брандмауэра служит для создания правила, которое может комбинировать сведения о программе и порте одновременно.

Для того чтобы рассмотреть максимальное количество страниц мастера, выберем тип «Настраиваемое правило»;

На странице «Программа» мастер создания правила для нового входящего подключения позволяет указать путь к программе, которую будет проверять брандмауэр Windows в режиме повышенной безопасности на то, чтобы посылаемые или принимаемые сетевые пакеты удовлетворяли данному правилу. В нашем случае установим переключатель на опцию «Путь программы» и в соответствующем текстовом поле введем «C:\Program Files (x86)\Windows Live\Messenger\msnmsgr.exe», как показано ниже:

На странице «Протокол и порты» мастера создания правила для нового входящего подключения вы можете указать протокол и порты, используемые в сетевом пакете, которые будут удовлетворять текущему правилу. Если вам нужно указать несколько портов, вы можете их ввести через запятую. А если вам необходимо указать целых диапазон портов, разделите меньшее и большее значение портов дефисом. Вкратце рассмотрим параметры локальных портов для правил входящих подключений:

Все порты. Правило применяется для всех входящих и исходящих подключений по протоколам TCP или UDP;

Специальные порты. В данном случае вы можете указать конкретные порты, которые будут применяться для входящего или исходящего подключения по протоколам TCP или UDP;

Сопоставитель конечных точек RPC. Данное значение можно выбрать только для входящих подключений по протоколу TCP. В данном случае компьютер будет получать входящие RPC-запросы по протоколу TCP через порт 135 в запросе RPC-EM, где указывается сетевая служба и запрашивается номер порта, по которому и прослушивается данная сетевая служба;

Динамические порты RPC. Также как и для предыдущего значения, данное значение можно выбрать только для входящих подключений по протоколу TCP, где компьютер будет получать входящие сетевые RPC-пакеты через порты, которые назначаются средой выполнения RPC;

IPHTTPS. Это значение доступно только для входящих подключений по протоколу TCP. В этом случае разрешается принимать входящие пакеты по протоколу туннелирования IPHTTPS, поддерживающему внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS от удаленного компьютера;

Обход узлов. Вы можете выбрать это значение только для входящих подключений по протоколу UDP, которое позволяет получать входящие сетевые пакеты Teredo.

Например, для того чтобы указать для программы Windows Live Messenger TCP порты 80, 443 и 1900, в раскрывающемся списке «Тип протокола» выберите «TCP», в раскрывающемся списке «Локальный порт» выберите значение «Специальные порты», а в текстовом поле, расположенном под указанным выше раскрывающемся меню введите «80, 443, 1900». Оставьте значение раскрывающегося списка «Удаленный порт» без изменений и нажмите на кнопку «Далее»;

На странице «Область» данного мастера вы можете указать IP-адреса локальных и удаленных компьютеров, сетевой трафик которых будет применяться для текущего правила. Здесь доступны два раздела: локальные и удаленные IP-адреса, к которым будет применяться данное правило. Как в первом, так и во втором разделах, сетевой трафик будет удовлетворять данное правило только в том случае, если IP-адрес назначения присутствует в данном списке. При выборе опции «Любой IP-адрес», правилу будут удовлетворять сетевые пакеты с любым IP-адресом, которые будут указаны в качестве адреса локального компьютера или которые будут адресованы от любого IP-адреса (в случае с правилом для входящего подключения). Если же вам нужно указать конкретные IP-адреса, установите переключатель на опцию «Указанные IP-адреса» и определенный адрес или подсеть используя диалоговое окно, открывающееся по нажатию на кнопку «Добавить». В нашем случае, оставим данную страницу без изменений и нажмем на кнопку «Далее»;

На странице «Действие» вы можете выбрать действие, которое будет выполняться для входящих или исходящих пакетов в данном правиле. Здесь вы можете выбрать одно из трех следующих действий:

Разрешить подключение. При выборе данного значения, вы разрешаете все подключения, которые соответствуют критерию, указанному на всех предыдущих страницах мастера;

Разрешить безопасное подключение. Текущее значение для правила брандмауэра Windows в режиме повышенной безопасности позволяет разрешать подключения только в том случае, если они соответствуют критериям, которые были указаны вами ранее, а также защищены по протоколу IPSec. Не будем останавливаться на данном значении, так как оно будет подробно рассмотрено в моих следующих статьях;

Блокировать подключение. В этом случае брандмауэр Windows в режиме повышенной безопасности будет сбрасывать любые попытки подключения, которые соответствуют критериям, указанным вами ранее. Несмотря на то, что изначально все подключения блокируются брандмауэром, данное значение целесообразно выбирать в том случае, если вам нужно запретить подключения для конкретного приложения.

Так как нам нужно разрешить доступ для программы Windows Live Messenger, устанавливаем переключатель на опции «Разрешить подключение» и нажимаем на кнопку «Далее»;

На странице «Профиль» мастера создания правила для нового входящего подключения вы можете выбрать профиль, к которому будет применимо данное правило. Вы можете выбрать или один из трех доступных профилей или сразу несколько. Чаще всего для организации выбирается или профиль «Доменный» или все три профиля. Если же в вашей организации не используются доменные службы Active Directory или вы настраиваете правила брандмауэра для домашнего компьютера, вам будет достаточно указать только профиль «Частный». Правила для профиля «Публичный» создаются для общедоступных подключений, что, в принципе, делать небезопасно. В нашем случае, установим флажки на всех трех профилях и нажмем на кнопку «Далее»;

На странице «Имя» укажите имя для созданного вами нового правила брандмауэра Windows в режиме повышенной безопасности для входящего подключения, при необходимости введите описание для текущего правила и нажмите на кнопку «Готово».

По умолчанию брандмауэр Windows в режиме повышенной безопасности разрешает весь исходящий трафик, что, по сути, подвергает компьютер меньшей угрозе взлома, нежели разрешение входящего трафика. Но, в некоторых случаях, вам необходимо контролировать не только входящий, но еще и исходящих трафик на компьютерах ваших пользователей. Например, такие вредоносные программные продукты как черви и некоторые типы вирусов могут выполнять репликацию самих себя. То есть, если вирус успешно смог идентифицировать компьютер, то он будет пытаться всеми доступными (для себя) способами отправлять исходящий трафик для идентификации других компьютеров данной сети. Таких примеров можно приводить довольно много. Блокирование исходящего трафика обязательно нарушит работу большинства встроенных компонентов операционной системы и установленного программного обеспечения. Поэтому, при включении фильтрации исходящих подключений вам нужно тщательно протестировать каждое установленное на пользовательских компьютерах приложение.

Создание исходящих правил незначительно отличается от указанной выше процедуры. Например, если вы заблокировали на пользовательских компьютерах все исходящие подключение, а вам нужно открыть пользователям доступ на использование браузера Internet Explorer, выполните следующие действия:

Если вам нужно, чтобы правило брандмауэра Windows для исходящего подключения было назначено в новом объекте групповой политике, выполните действия, которые были указаны в разделе «Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности»;

В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для исходящих подключений. Щелкните правой кнопкой мыши элемент «Правила для исходящих подключений» и из контекстного меню выберите команду «Создать правило»;

На странице мастера «Тип правила» выберите опцию «Для программы» и нажмите на кнопку «Далее»;

На странице «Программа», установите переключатель на опцию «Путь программы» и введите в соответствующее текстовое поле %ProgramFiles%\Internet Explorer\iexplore.exe или выберите данный исполняемый файл, нажав на кнопку «Обзор»;

На странице «Действие» данного мастера выберите опцию «Разрешить подключение» и нажмите на кнопку «Далее»;

На странице «Профиль» согласитесь со значениями по умолчанию и нажмите на кнопку «Далее»;

На заключительной странице, странице «Имя», введите имя для данного правила, например, «Правило для браузера Internet Explorer» и нажмите на кнопку «Готово».

В области сведений оснастки «Редактор управления групповыми политиками» у вас должно отображаться созданное правило, как показано на следующей иллюстрации:

Теперь, после того как вы создали объект групповой политики с входящим и исходящим правилом для подключений, вам нужно обратить внимание на следующий момент. При создании правила для входящего подключения мы указали путь к Windows Live Messenger для 64-разрядной операционной системы. Все ли компьютеры в вашей организации оснащены 64-разрядными операционными системами. Если все, то вам сильно повезло и больше ничего не нужно делать. Но если у вас есть клиентские компьютеры с 32-разрядными ОС, то вы столкнетесь с некой проблемой. Правило просто не будет работать. Конечно, вы можете создать разные подразделения для компьютеров с 32-разрядными и для компьютеров с 64-разрядными операционными системами, но это не совсем рационально. Другими словами, вам нужно указать в оснастке «Управление групповой политикой», что объект GPO должен применяться только на компьютерах с 64-разрядной операционной системой. Такое ограничение вы можете создать при помощи WMI-фильтра. Более подробно о фильтрации WMI вы узнаете в одной из следующих статей, а сейчас стоит лишь остановиться на создании такого фильтра. Для того чтобы указать WMI-фильтр для определения 64-разрядных операционных систем, выполните следующие действия:

В оснастке «Управление групповой политикой» разверните узел «Фильтры WMI», выберите его, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать»;

В диалоговом окне «Новый фильтр WMI», в текстовом поле «Имя» укажите имя фильтра, например «64-bitArch», в поле «Описание» укажите подробное описания для данного фильтра, например, «Определение 64-разрядных операционных систем». Для добавления запроса нажмите на кнопку «Добавить»;

Инструментарий WMI извлекает пространства имен, где есть классы, которые можно запрашивать. В данном примере, необходимые классы расположены в корневом классе root\CIMv2. Для определения 64-разрядных операционных систем нужно воспользоваться следующим запросом: Select * FROM Win32_OperatingSystem WHERE OSArchitecture=”64-bit”, как показано на следующей иллюстрации:

В диалоговом окне «Запрос WMI» нажмите на кнопку «ОК», а затем в диалоговом окне «Новый фильтр WMI» нажмите на кнопку «Сохранить»;

Опять перейдите в «Объекты групповой политики» и выберите созданный вами объект GPO. На вкладке «Область», в разделе «Фильтр WMI» из соответствующего раскрывающегося списка выберите созданный вами фильтр;

В отобразившемся диалоговом окне примите изменения и закройте оснастку «Управление групповой политикой».

Заключение

В данной статье вы узнали о том, как можно создать правила брандмауэра Windows в режиме повышенной безопасности для входящих и исходящих подключений средствами оснастки «Брандмауэр Windows в режиме повышенной безопасности», а также при помощи групповых политик для компьютеров организации, которые являются членами домена Active Directory. Описаны предварительные работы, а именно создание подразделения с компьютерами, а также объекта групповой политики. Были рассмотрены примеры создания настраиваемого правила для входящего подключения, а также правило типа «Для программы» для исходящего подключения.

Как я уже не раз говорил в своих статьях по брандмауэру Windows в режиме повышенной безопасности, начиная с операционных систем Windows Vista и Windows Server 2008 R2, брандмауэр Windows по умолчанию улучшает безопасность каждого компьютера в организации путем блокировки всего входящего трафика, который не был разрешен явным образом. При установке приложения или компонента операционной системы, которому требуются входящие подключения, операционная система автоматически включает входящие правила брандмауэра и вам, в большинстве случаев, не приходится их конфигурировать вручную. Если вы откроете у себя оснастку «Брандмауэр Windows в режиме повышенной безопасности» непосредственно из панели управления или выполнив команду wf.msc в диалоговом окне «Выполнить», или в командной строке, то увидите, что у вас уже некоторые правила автоматически включены. Например, это может быть правило, которое автоматически создается с установкой программы Windows Live Messenger или при развертывании роли Hyper-V, как показано на следующей иллюстрации:

Рис. 1. Автоматически воздаваемые правила входящих подключений

Но не во всех случаях правила входящих подключений брандмауэра Windows создаются автоматически. Для некоторых приложений, не создающих правила входящих подключений по умолчанию, вам придется создавать правила вручную. Если такая программа установлена на одном компьютере или на нескольких компьютерах, которые расположены в рабочей группе, вы можете создавать правила непосредственно в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Но что делать, если компьютеры ваших сотрудников являются членами домена и таких компьютеров десятки, а то и сотни? В таком случае, для применения администратором правил брандмауэра Windows в организации следует воспользоваться групповой политикой, которая предоставляет аналогичный интерфейс.

В этой статье вы узнаете о том, как можно выполнять гибкое управление брандмауэром Windows в режиме повышенной безопасности средствами групповых политик, а именно о создании входящих и исходящих подключений для определенной группы пользователей.

Но не во всех случаях правила входящих подключений брандмауэра Windows создаются автоматически. Для некоторых приложений, не создающих правила входящих подключений по умолчанию, вам придется создавать правила вручную. Если такая программа установлена на одном компьютере или на нескольких компьютерах, которые расположены в рабочей группе, вы можете создавать правила непосредственно в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Но что делать, если компьютеры ваших сотрудников являются членами домена и таких компьютеров десятки, а то и сотни? В таком случае, для применения администратором правил брандмауэра Windows в организации следует воспользоваться групповой политикой, которая предоставляет аналогичный интерфейс.

В этой статье вы узнаете о том, как можно выполнять гибкое управление брандмауэром Windows в режиме повышенной безопасности средствами групповых политик, а именно о создании входящих и исходящих подключений для определенной группы пользователей.

Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности

Прежде чем создавать правила входящих и исходящих подключений для брандмауэров Windows в режиме безопасности клиентских компьютеров вашей организации, вам нужно найти подразделения, которые содержат учетные записи компьютеров вашей организации и создать объект GPO, который потом будет содержать набор политик с параметрами, предназначенными для конкретного набора компьютеров. После этого, при помощи оснастки «Редактор управления групповыми политиками», нужно будет отконфигурировать правила для входящих и исходящих подключений. В процессе создания объекта групповой политики, предназначенной для управления брандмауэров Windows в режиме повышенной безопасности нет ничего специфического. Для этого выполните следующие действия:

Первым делом убедитесь, что в вашем домене для клиентских компьютеров создано специальное подразделение. Я полагаю, что ни для кого не является секретом то, что по умолчанию все клиентские компьютеры создаются в контейнере (не подразделении) Computers, к которому невозможно привязать объект групповой политики. Поэтому, откройте оснастку «Active Directory – пользователи и компьютеры», в дереве консоли разверните свой домен и убедитесь, что для клиентских компьютеров создано подразделение;

Если такое подразделение ранее не было вами создано, в области сведений нажмите правой кнопкой мыши и из контекстного меню выберите команду «Создать», а затем «Подразделение». В диалоговом окне «Новый объект - Подразделение» укажите имя подразделения, например, «Клиенты», и установите флажок «Защитить контейнер от случайного удаления»;

Перейдите в контейнер «Computers», выделите созданные ранее учетные записи компьютеров, нажмите на них правой кнопкой мыши и из контекстного меню выберите команду «Переместить». В диалоговом окне «Переместить», выберите подразделение, которое вы создали на предыдущем шаге и нажмите на кнопку «ОК». Данное диалоговое окно показано на следующей иллюстрации:

Рис. 2. Диалоговое окно «Переместить»

После того как вы перенесете все созданные ранее учетные записи компьютеров в созданное вами подразделение, содержимое данного подразделения должно выглядеть так, как показано на следующей иллюстрации:

Рис. 3. Содержимое подразделения «Клиенты»

Теперь, когда все учетные записи перенесены в нужное подразделение, можно закрыть оснастку «Active Directory – пользователи и компьютеры» и переходить к созданию объекта групповой политики.

Данный шаг выполнять необязательно, но если вы сразу перенаправите контейнер компьютеров по умолчанию, все новые объекты компьютеров, генерируемые в случае присоединения компьютера к домену без предварительного размещения учетной записи, будут создаваться в управляемом подразделении. Для этого в окне командной строки введите следующую команду: redircmp «OU=Клиенты,DC=Biopharmaceutic,DC=com»;

Откройте оснастку «Управление групповой политикой», в дереве консоли разверните узел «Лес: %имя леса%», узел «Домены», затем узел с названием вашего домена, после чего узел «Объекты групповой политики». На узле «Объекты групповой политики» нажмите правой кнопкой и выберите команду «Создать». В диалоговом окне «Новый объект групповой политики», в поле «Имя» введите имя нового объекта групповой политики, например «Настройки брандмауэра Windows» и нажмите на кнопку «ОК». Для клиентских компьютеров и для серверов желательно создавать разные объекты групповой политики;

Так как брандмауэр Windows в режиме повышенной безопасности настраивается непосредственно в узле «Конфигурация компьютера», для повышения производительности клиентского компьютера во время применения параметров объекта групповой политики желательно для данного объекта GPO отключить параметры конфигурации пользователя. Выберите созданный объект групповой политики, перейдите на вкладку «Таблица» и в раскрывающемся списке «Состояние GPO» выберите «Параметры конфигурации пользователя отключены», после чего во всплывшем диалоговом окне «Управление групповой политикой» нажмите на кнопку «ОК», как показано на следующей иллюстрации:

Рис. 4. Отключение параметров конфигурации пользователя

На последнем шаге предварительной подготовки объекта групповой политики вам нужно связать созданный ранее объект групповой политики с подразделением, содержащим учетные записи компьютеров, для которых должны применяться параметры данного GPO. В дереве консоли выберите подразделение, содержащее учетные записи компьютеров, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Связать существующий объект групповой политики». В отобразившемся диалоговом окне «Выбор объекта групповой политики» выберите созданный ранее объект GPO, в данном случае, «Настройки брандмауэра Windows» и нажмите на кнопку «ОК».

Рис. 5. Связывание объекта GPO с подразделением компьютеров

После того как вы выполните все указанные ранее действия, можно заняться созданием входящих и исходящих правил для брандмауэра Windows в режиме повышенной безопасности.

Настройка правила для входящего и исходящего подключения

На этом этапе мы создадим правило для входящих подключений, применяемое к программе Windows Live Messenger на 1900 порт для 64-разрядных операционных систем Windows Vista и Windows 7, а также правило для исходящего подключения, разрешающее запросы от браузера Internet Explorer в объекте групповой политики, который создавался в предыдущем разделе данной статьи. По умолчанию члены локальной группы администраторов также могут создавать и изменять правила для входящих и исходящих подключений в оснастке «Брандмауэр Windows в режиме повышенной безопасности». Такие правила объединяются с правилами, полученными из групповых политик, и применяются к конфигурации компьютера. Для того чтобы создать правило входящего подключения в созданном ранее объекте групповой политики, выполните следующие действия:

В узле «Объекты групповой политики» оснастки «Управление групповой политикой» выберите созданный ранее объект GPO, в данном случае, объект «Настройка брандмауэра Windows», нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Изменить»;

В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для входящих подключений. Щелкните правой кнопкой мыши элемент «Правила для входящих подключений» и из контекстного меню выберите команду «Создать правило», как показано на следующей иллюстрации:

Рис. 6. Создание нового правила для входящих подключений

На первой странице «Мастера создания правила для нового входящего подключения» вы можете выбрать одну из опций, которые подробно описаны далее:

Для программы. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего подключения конкретного исполняемого файла, независимо от используемых номеров портов. Для большинства людей данный тип правила может оказаться самым полезным, так как далеко не все знают, какие порты использует конкретная программа. Лучше всего в большинстве случаев применять именно этот тип правила, но стоит обратить внимание на то, что данный тип не применяется в том случае, если конкретная служба не содержит собственный исполняемый файл;

Для порта. Этот тип правила для брандмауэра служит для создания правила, разрешающего или блокирующего коммуникации для определенного TCP или UDP порта, независимо от программы, которая генерирует трафик. Создавая правило данного типа, вы можете указать одновременно несколько портов;

Предопределённые. Этот тип правила для брандмауэра служит для создания правила, управляющего подключениями конкретной программы или службы операционной системы, которая отображается в соответствующем раскрывающемся списке. Некоторые программы после своей установки добавляют свои записи в данный список для упрощения процесса создания правил для входящих подключений;

Настраиваемые. Этот тип правила для брандмауэра служит для создания правила, которое может комбинировать сведения о программе и порте одновременно.

Для того чтобы рассмотреть максимальное количество страниц мастера, выберем тип «Настраиваемое правило»;

Рис. 7. Страница «Тип правила» мастера создания правила для нового входящего подключения

На странице «Программа» мастер создания правила для нового входящего подключения позволяет указать путь к программе, которую будет проверять брандмауэр Windows в режиме повышенной безопасности на то, чтобы посылаемые или принимаемые сетевые пакеты удовлетворяли данному правилу. В нашем случае установим переключатель на опцию «Путь программы» и в соответствующем текстовом поле введем «C:\Program Files (x86)\Windows Live\Messenger\msnmsgr.exe», как показано ниже:

Рис. 8. Страница «Программа» мастера создания правила для нового входящего подключения

На странице «Протокол и порты» мастера создания правила для нового входящего подключения вы можете указать протокол и порты, используемые в сетевом пакете, которые будут удовлетворять текущему правилу. Если вам нужно указать несколько портов, вы можете их ввести через запятую. А если вам необходимо указать целых диапазон портов, разделите меньшее и большее значение портов дефисом. Вкратце рассмотрим параметры локальных портов для правил входящих подключений:

Все порты. Правило применяется для всех входящих и исходящих подключений по протоколам TCP или UDP;

Специальные порты. В данном случае вы можете указать конкретные порты, которые будут применяться для входящего или исходящего подключения по протоколам TCP или UDP;

Сопоставитель конечных точек RPC. Данное значение можно выбрать только для входящих подключений по протоколу TCP. В данном случае компьютер будет получать входящие RPC-запросы по протоколу TCP через порт 135 в запросе RPC-EM, где указывается сетевая служба и запрашивается номер порта, по которому и прослушивается данная сетевая служба;

Динамические порты RPC. Также как и для предыдущего значения, данное значение можно выбрать только для входящих подключений по протоколу TCP, где компьютер будет получать входящие сетевые RPC-пакеты через порты, которые назначаются средой выполнения RPC;

IPHTTPS. Это значение доступно только для входящих подключений по протоколу TCP. В этом случае разрешается принимать входящие пакеты по протоколу туннелирования IPHTTPS, поддерживающему внедрение пакетов IPv6 в сетевые пакеты IPv4 HTTPS от удаленного компьютера;

Обход узлов. Вы можете выбрать это значение только для входящих подключений по протоколу UDP, которое позволяет получать входящие сетевые пакеты Teredo.

Например, для того чтобы указать для программы Windows Live Messenger TCP порты 80, 443 и 1900, в раскрывающемся списке «Тип протокола» выберите «TCP», в раскрывающемся списке «Локальный порт» выберите значение «Специальные порты», а в текстовом поле, расположенном под указанным выше раскрывающемся меню введите «80, 443, 1900». Оставьте значение раскрывающегося списка «Удаленный порт» без изменений и нажмите на кнопку «Далее»;

Рис. 9. Страница «Протокол и порты» мастера создания правила для нового входящего подключения

На странице «Область» данного мастера вы можете указать IP-адреса локальных и удаленных компьютеров, сетевой трафик которых будет применяться для текущего правила. Здесь доступны два раздела: локальные и удаленные IP-адреса, к которым будет применяться данное правило. Как в первом, так и во втором разделах, сетевой трафик будет удовлетворять данное правило только в том случае, если IP-адрес назначения присутствует в данном списке. При выборе опции «Любой IP-адрес», правилу будут удовлетворять сетевые пакеты с любым IP-адресом, которые будут указаны в качестве адреса локального компьютера или которые будут адресованы от любого IP-адреса (в случае с правилом для входящего подключения). Если же вам нужно указать конкретные IP-адреса, установите переключатель на опцию «Указанные IP-адреса» и определенный адрес или подсеть используя диалоговое окно, открывающееся по нажатию на кнопку «Добавить». В нашем случае, оставим данную страницу без изменений и нажмем на кнопку «Далее»;

Рис. 10. Страница «Область» мастера создания правила для нового входящего подключения

На странице «Действие» вы можете выбрать действие, которое будет выполняться для входящих или исходящих пакетов в данном правиле. Здесь вы можете выбрать одно из трех следующих действий:

Разрешить подключение. При выборе данного значения, вы разрешаете все подключения, которые соответствуют критерию, указанному на всех предыдущих страницах мастера;

Разрешить безопасное подключение. Текущее значение для правила брандмауэра Windows в режиме повышенной безопасности позволяет разрешать подключения только в том случае, если они соответствуют критериям, которые были указаны вами ранее, а также защищены по протоколу IPSec. Не будем останавливаться на данном значении, так как оно будет подробно рассмотрено в моих следующих статьях;

Блокировать подключение. В этом случае брандмауэр Windows в режиме повышенной безопасности будет сбрасывать любые попытки подключения, которые соответствуют критериям, указанным вами ранее. Несмотря на то, что изначально все подключения блокируются брандмауэром, данное значение целесообразно выбирать в том случае, если вам нужно запретить подключения для конкретного приложения.

Так как нам нужно разрешить доступ для программы Windows Live Messenger, устанавливаем переключатель на опции «Разрешить подключение» и нажимаем на кнопку «Далее»;

Рис. 11. Страница «Действие» мастера создания правила для нового входящего подключения

На странице «Профиль» мастера создания правила для нового входящего подключения вы можете выбрать профиль, к которому будет применимо данное правило. Вы можете выбрать или один из трех доступных профилей или сразу несколько. Чаще всего для организации выбирается или профиль «Доменный» или все три профиля. Если же в вашей организации не используются доменные службы Active Directory или вы настраиваете правила брандмауэра для домашнего компьютера, вам будет достаточно указать только профиль «Частный». Правила для профиля «Публичный» создаются для общедоступных подключений, что, в принципе, делать небезопасно. В нашем случае, установим флажки на всех трех профилях и нажмем на кнопку «Далее»;

Рис. 12. Страница «Профиль» мастера создания правила для нового входящего подключения

На странице «Имя» укажите имя для созданного вами нового правила брандмауэра Windows в режиме повышенной безопасности для входящего подключения, при необходимости введите описание для текущего правила и нажмите на кнопку «Готово».

Рис. 13. Страница «Имя» мастера создания правила для нового входящего подключения

По умолчанию брандмауэр Windows в режиме повышенной безопасности разрешает весь исходящий трафик, что, по сути, подвергает компьютер меньшей угрозе взлома, нежели разрешение входящего трафика. Но, в некоторых случаях, вам необходимо контролировать не только входящий, но еще и исходящих трафик на компьютерах ваших пользователей. Например, такие вредоносные программные продукты как черви и некоторые типы вирусов могут выполнять репликацию самих себя. То есть, если вирус успешно смог идентифицировать компьютер, то он будет пытаться всеми доступными (для себя) способами отправлять исходящий трафик для идентификации других компьютеров данной сети. Таких примеров можно приводить довольно много. Блокирование исходящего трафика обязательно нарушит работу большинства встроенных компонентов операционной системы и установленного программного обеспечения. Поэтому, при включении фильтрации исходящих подключений вам нужно тщательно протестировать каждое установленное на пользовательских компьютерах приложение.

Создание исходящих правил незначительно отличается от указанной выше процедуры. Например, если вы заблокировали на пользовательских компьютерах все исходящие подключение, а вам нужно открыть пользователям доступ на использование браузера Internet Explorer, выполните следующие действия:

Если вам нужно, чтобы правило брандмауэра Windows для исходящего подключения было назначено в новом объекте групповой политике, выполните действия, которые были указаны в разделе «Создание объекта групповой политики для управления брандмауэрами Windows в режиме повышенной безопасности»;

В оснастке «Редактор управления групповыми политиками» в дереве консоли разверните узел Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности\Брандмауэр Windows в режиме повышенной безопасности\Правила для исходящих подключений. Щелкните правой кнопкой мыши элемент «Правила для исходящих подключений» и из контекстного меню выберите команду «Создать правило»;

На странице мастера «Тип правила» выберите опцию «Для программы» и нажмите на кнопку «Далее»;

На странице «Программа», установите переключатель на опцию «Путь программы» и введите в соответствующее текстовое поле %ProgramFiles%\Internet Explorer\iexplore.exe или выберите данный исполняемый файл, нажав на кнопку «Обзор»;

На странице «Действие» данного мастера выберите опцию «Разрешить подключение» и нажмите на кнопку «Далее»;

На странице «Профиль» согласитесь со значениями по умолчанию и нажмите на кнопку «Далее»;

На заключительной странице, странице «Имя», введите имя для данного правила, например, «Правило для браузера Internet Explorer» и нажмите на кнопку «Готово».

В области сведений оснастки «Редактор управления групповыми политиками» у вас должно отображаться созданное правило, как показано на следующей иллюстрации:

Рис. 14. Созданное правило для исходящего подключения

Назначение фильтрации для созданного правила

Назначение фильтрации для созданного правила

Теперь, после того как вы создали объект групповой политики с входящим и исходящим правилом для подключений, вам нужно обратить внимание на следующий момент. При создании правила для входящего подключения мы указали путь к Windows Live Messenger для 64-разрядной операционной системы. Все ли компьютеры в вашей организации оснащены 64-разрядными операционными системами. Если все, то вам сильно повезло и больше ничего не нужно делать. Но если у вас есть клиентские компьютеры с 32-разрядными ОС, то вы столкнетесь с некой проблемой. Правило просто не будет работать. Конечно, вы можете создать разные подразделения для компьютеров с 32-разрядными и для компьютеров с 64-разрядными операционными системами, но это не совсем рационально. Другими словами, вам нужно указать в оснастке «Управление групповой политикой», что объект GPO должен применяться только на компьютерах с 64-разрядной операционной системой. Такое ограничение вы можете создать при помощи WMI-фильтра. Более подробно о фильтрации WMI вы узнаете в одной из следующих статей, а сейчас стоит лишь остановиться на создании такого фильтра. Для того чтобы указать WMI-фильтр для определения 64-разрядных операционных систем, выполните следующие действия:

В оснастке «Управление групповой политикой» разверните узел «Фильтры WMI», выберите его, нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создать»;

В диалоговом окне «Новый фильтр WMI», в текстовом поле «Имя» укажите имя фильтра, например «64-bitArch», в поле «Описание» укажите подробное описания для данного фильтра, например, «Определение 64-разрядных операционных систем». Для добавления запроса нажмите на кнопку «Добавить»;

Инструментарий WMI извлекает пространства имен, где есть классы, которые можно запрашивать. В данном примере, необходимые классы расположены в корневом классе root\CIMv2. Для определения 64-разрядных операционных систем нужно воспользоваться следующим запросом: Select * FROM Win32_OperatingSystem WHERE OSArchitecture=”64-bit”, как показано на следующей иллюстрации:

Рис. 15. Создание WMI-запроса

В диалоговом окне «Запрос WMI» нажмите на кнопку «ОК», а затем в диалоговом окне «Новый фильтр WMI» нажмите на кнопку «Сохранить»;

Опять перейдите в «Объекты групповой политики» и выберите созданный вами объект GPO. На вкладке «Область», в разделе «Фильтр WMI» из соответствующего раскрывающегося списка выберите созданный вами фильтр;

В отобразившемся диалоговом окне примите изменения и закройте оснастку «Управление групповой политикой».

Рис. 16. Применение фильтра WMI

Заключение

В данной статье вы узнали о том, как можно создать правила брандмауэра Windows в режиме повышенной безопасности для входящих и исходящих подключений средствами оснастки «Брандмауэр Windows в режиме повышенной безопасности», а также при помощи групповых политик для компьютеров организации, которые являются членами домена Active Directory. Описаны предварительные работы, а именно создание подразделения с компьютерами, а также объекта групповой политики. Были рассмотрены примеры создания настраиваемого правила для входящего подключения, а также правило типа «Для программы» для исходящего подключения.

Брандмауэр Windows в режиме повышенной безопасности – диагностика и решение проблем

Оснастка консоли управления (MMC) ОС Windows Vista™ Брандмауэр Windows в режиме повышенной безопасности – это брандмауэр, регистрирующий состояние сети, для рабочих станций, фильтрующий входящие и исходящие соединения в соответствии с заданными настройками. Теперь можно настраивать параметры брандмауэра и протокола IPsec с помощью одной оснастки. В этой статье описывается работа брандмауэра Windows в режиме повышенной безопасности, типичные проблемы и средства их решения.

Содержание

Как работает брандмауэр Windows в режиме повышенной безопасности

Типичные проблемы при работе брандмауэра Windows в режиме повышенной безопасности

Средства решения проблем брандмауэра Windows

Как работает брандмауэр Windows в режиме повышенной безопасности

Брандмауэр Windows в режиме повышенной безопасности – это брандмауэр, регистрирующий состояние сети, для рабочих станций. В отличие от брандмауэров для маршрутизаторов, которые развертывают на шлюзе между локальной сетью и Интернетом, брандмауэр Windows создан для работы на отдельных компьютерах. Он отслеживает только трафик рабочей станции: трафик, приходящий на IP-адрес данного компьютера, и исходящий трафик самого компьютера. Брандмауэр Windows в режиме повышенной безопасности выполняет следующие основные операции:

Входящий пакет проверяется и сравнивается со списком разрешенного трафика. Если пакет соответствует одному из значений списка, брандмауэр Windows передает пакет протоколу TCP/IP для дальнейшей обработки. Если пакет не соответствует ни одному из значений списка, брандмауэр Windows блокирует пакет, и в том случае, если включено протоколирование, создает запись в файле журнала.

Список разрешенного трафика формируется двумя путями:

Когда подключение, контролируемое брандмауэром Windows в режиме повышенной безопасности, отправляет пакет, брандмауэр создает значение в списке разрешающее прием ответного трафика. Для соответствующего входящего трафика потребуется дополнительное разрешение.

Когда Вы создаете разрешающее правило брандмауэра Windows в режиме повышенной безопасности, трафик, для которого создано соответствующее правило, будет разрешен на компьютере с работающим брандмауэром Windows. Этот компьютер будет принимать явно разрешенный входящий трафик в режимах работы в качестве сервера, клиентского компьютера или узла однораноговой сети.

Первым шагом по решению проблем, связанных с Брандмауэром Windows, является проверка того, какой профиль является активным. Брандмауэр Windows в режиме повышенной безопасности является приложением, отслеживающим сетевое окружение. Профиль брандмауэра Windows меняется при изменении сетевого окружения. Профиль представляет собой набор настроек и правил, который применяется в зависимости от сетевого окружения и действующих сетевых подключений.

Брандмауэр различает три типа сетевого окружения: домен, публичная и частная сети. Доменом является сетевое окружение, в котором подключения проходят аутентификацию на контроллере домена. По умолчанию все другие типы сетевых подключений рассматриваются как публичные сети. При обнаружении нового подключения Windows Vista предлагает пользователю указать, является ли данная сеть частной или публичной. Общий профиль предназначен для использования в общественных местах, например, в аэропортах или кафе. Частный профиль предназначен для использования дома или в офисе, а также в защищенной сети. Чтобы определить сеть как частную, пользователь должен обладать соответствующими административными полномочиями.

Хотя компьютер может быть подключен одновременно к сетям разного типа, активным может быть только один профиль. Выбор активного профиля зависит от следующих причин:

Если для всех интерфейсов применяется аутентификация на контроллере домена, используется профиль домена.

Если хотя бы один из интерфейсов подключен к частной сети, а все остальные – к домену или к частным сетям, используется частный профиль.

Во всех остальных случаях используется общий профиль.

Для определения активного профиля нажмите узел Наблюдение в оснастке Брандмауэр Windows в режиме повышенной безопасности. Над текстом Состояние брандмауэра будет указано, какой профиль активен. Например, если активен профиль домена, наверху будет отображена надпись Профиль домена активен.

При помощи профилей брандмауэр Windows может автоматически разрешать входящий трафик для специальных средств управления компьютером, когда компьютер находится в домене, и блокировать тот же трафик, когда компьютер подключен к публичной или частной сети. Таким образом, определение типа сетевого окружения обеспечивает защиту вашей локальной сети без ущерба безопасности мобильных пользователей.

Типичные проблемы при работе брандмауэра Windows в режиме повышенной безопасности

Ниже перечислены основные проблемы, возникающие при работе брандмауэра Windows в режиме повышенной безопасности:

Трафик отклоняется брандмауэром Windows

Невозможно настроить брандмауэр Windows в режиме повышенной безопасности

Компьютер не отвечает на запросы проверки связи

Невозможно получить общий доступ к файлам и принтерам

Невозможно удаленное администрирование брандмауэра Windows

В том случае, если трафик блокируется, сначала следует проверить, включен ли брандмауэр, и какой профиль является активным. Если какое-либо из приложений блокируется, убедитесь в том, что в оснастке Брандмауэр Windows в режиме повышенной безопасности существует активное разрешающее правило для текущего профиля. Чтобы убедится в наличии разрешающего правила, дважды щелкните узел Наблюдение, а затем выберите раздел Брандмауэр. Если для данной программы нет активных разрешающих правил, перейдите к узлу Правила для входящих подключений и создайте новое правило для данной программы. Создайте правило для программы или службы, либо укажите группу правил, которая применяется к данной функции, и убедитесь в том, что все правила данной группы включены.

В случаях блокировки трафика рекомендуется выполнить следующие действия:

Для проверки того, что разрешающее правило не перекрывается блокирующим правилом, выполните следующие действия:

В дереве оснастки Брандмауэр Windows в режиме повышенной безопасности щелкните узел Наблюдение, а затем выберите раздел Брандмауэр.

Просмотрите список всех активных правил локальной и групповой политик. Запрещающие правила перекрывают разрешающие правила даже в том случае, если последние определены более точно.

Групповая политика препятствует применению локальных правил

Если брандмауэр Windows в режиме повышенной безопасности настраивается при помощи групповой политики, администратор может указать, будут ли использоваться правила брандмауэра или правила безопасности подключения, созданные локальными администраторами. Это имеет смысл в том случае, если существуют настроенные локальные правила брандмауэра или правила безопасности подключения, отсутствующие в соответствующем разделе настроек.

Для выяснения причин, по которым локальные правила брандмауэра или правила безопасности подключения отсутствуют в разделе «Наблюдение», выполните следующие действия:

В оснастке Брандмауэр Windows в режиме повышенной безопасности, щелкните ссылку Свойства брандмауэра Windows.

Выберите вкладку активного профиля.

В разделе Параметры, нажмите кнопку Настроить.

Если применяются локальные правила, раздел Объединение правил будет активен.

Правила, требующие использования безопасных подключений, могут блокировать трафик

При создании правила брандмауэра для входящего или исходящего трафика, одним из параметров является Разрешить только безопасные подключения. Если выбрана данная функция, необходимо наличие соответствующего правила безопасности подключения или отдельной политики IPSec, которая определяет, какой трафик является защищенным. В противном случае данный трафик блокируется.

Для проверки того, что одно или несколько правил для программы требуют безопасных подключений, выполните следующие действия:

В дереве оснастки Брандмауэр Windows в режиме повышенной безопасности щелкните раздел Правила для входящих подключений. Выберите правило, которое необходимо проверить и щелкните по ссылке Свойства в области действия консоли.

Выберите вкладку Общие и проверьте, является ли выбранным значение переключателя Разрешить только безопасные подключения.

Если для правила указан параметр Разрешить только безопасные подключения, разверните раздел Наблюдение в дереве оснастки и выберите раздел Правила безопасности подключения. Убедитесь в том, что для трафика, определенного в правиле брандмауэра, существуют соответствующие правила безопасности подключения.

Предупреждение:

При наличии активной политики IPSec убедитесь в том, что эта политика защищает необходимый трафик. Не создавайте правил безопасности подключений, чтобы избежать конфликта политики IPSec и правил безопасности подключений.

Невозможно разрешить исходящие подключения

В дереве оснастки Брандмауэр Windows в режиме повышенной безопасности выберите раздел Наблюдение. Выберите вкладку активного профиля и в разделе Состояние брандмауэра проверьте, что исходящие подключения, не попадающие под разрешающее правило, разрешены.

В разделе Наблюдение выберите раздел Брандмауэр, чтобы убедиться в том, что необходимые исходящие подключения не указаны в запрещающих правилах.

Смешанные политики могут привести к блокировке трафика

Вы можете настраивать брандмауэр и параметры IPSec при помощи различных интерфейсов ОС Windows.

Создание политик в нескольких местах может привести к конфликтам и блокировке трафика. Доступны следующие точки настройки:

Брандмауэр Windows в режиме повышенной безопасности. Данная политика настраивается при помощи соответствующей оснастки локально или как часть групповой политики. Данная политика определяет параметры брандмауэра и IPSec на компьютерах под управлением ОС Windows Vista.

Административный шаблон брандмауэра Windows. Данная политика настраивается при помощи редактора объектов групповой политики в разделе Конфигурация компьютера\Административные шаблоны\Сеть\Сетевые подключения\Брандмауэр Windows. Данный интерфейс содержит параметры брандмауэра Windows, которые были доступны до появления Windows Vista, и предназначен для настройки объекта групповой политики, который управляет предыдущими версиями Windows. Хотя данные параметры могут быть использованы для компьютеров под управлением Windows Vista, рекомендуется использовать вместо этого политику Брандмауэр Windows в режиме повышенной безопасности, поскольку она обеспечивает большую гибкость и безопасность. Обратите внимание на то, что некоторые из настроек доменного профиля являются общими для административного шаблона брандмауэра Windows и политики Брандмауэр Windows в режиме повышенной безопасности, поэтому Вы можете увидеть здесь параметры, настроенные в доменном профиле при помощи оснастки Брандмауэр Windows в режиме повышенной безопасности.

Политики IPSec. Данная политика настраивается при помощи локальной оснастки Управление политиками IPSec или редактора объектов групповой политики в разделе Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики IP безопасности на «Локальный компьютер». Данная политика определяет параметры IPSec, которые могут быть использованы как предыдущими версиями Windows, так и Windows Vista. Не следует применять одновременно на одном и том же компьютере данную политику и правила безопасности подключения, определенные в политике Брандмауэр Windows в режиме повышенной безопасности.

Для просмотра всех этих параметров в соответствующих оснастках создайте собственную оснастку консоли управления и добавьте в нее оснастки Брандмауэр Windows в режиме повышенной безопасности, Управление групповой политикой и Безопасность IP.

Для создания собственной оснастки консоли управления выполните следующие действия:

Нажмите кнопку Пуск, перейдите в меню Все программы, затем в меню Стандартные и выберите пункт Выполнить.

В текстовом поле Открыть введите mmc и нажмите клавишу ENTER.

Если появится диалоговое окно контроля учетных записей пользователей, подтвердите выполнение запрашиваемого действия и нажмите кнопку Продолжить.

В меню Консоль выберите пункт Добавить или удалить оснастку.

В списке Доступные оснастки выберите оснастку Брандмауэр Windows в режиме повышенной безопасности и нажмите кнопку Добавить.

Нажмите кнопку ОК.

Повторите шаги с 1 по 6, чтобы добавить оснастки Управление групповой политикой и Монитор IP безопасности.

Перед тем как закрыть оснастку, сохраните консоль для дальнейшего использования.

Для проверки того, какие политики активны в активном профиле, используйте следующую процедуру:

Для проверки того, какие политики применяются, выполните следующие действия:

В командной строке введите mmc и нажмите клавишу ENTER.

Если появится диалоговое окно контроля учетных записей пользователей, подтвердите выполнение запрашиваемого действия и нажмите кнопку Продолжить.

В меню Консоль выберите пункт Добавить или удалить оснастку.

В списке Доступные оснастки выберите оснастку Управление групповой политикой и нажмите кнопку Добавить.

Нажмите кнопку ОК.

Раскройте узел в дереве (обычно это дерево леса, в котором находится данный компьютер) и дважды щелкните раздел Результаты групповой политики в области сведений консоли.

В области действия щелкните ссылку Дополнительные действия и выберите команду Мастер результирующей политики.

Нажмите кнопку Далее. Установите переключатель в значение Этот компьютер или Другой компьютер (введите имя компьютера или нажмите кнопку Обзор). Снова нажмите кнопку Далее.

Выберите значение переключателя Отображать параметры политики для из значений текущего пользователя либо другого пользователя. Если не нужно отображать параметры политики для пользователей, а только параметры политики для компьютера, выберите значение переключателя Не отображать политику пользователя (просмотр только политики компьютера) и дважды нажмите кнопку Далее.

Нажмите кнопку Готово. Мастер результатов групповой политики создаст отчет в области сведений консоли. Отчет содержит вкладки Сводка, Параметры и События политики.

Для проверки того, что конфликт с политиками IP безопасности отсутствует, после создания отчета выберите вкладку Параметры и откройте раздел Конфигурация компьютера\Конфигурация Windows\ Параметры безопасности\Параметры IP безопасности в службе каталогов Active Directory. Если последний раздел отсутствует, значит, политика IP безопасности не задана. В противном случае будут отображены название и описание политики, а также объект групповой политики, которому она принадлежит. При одновременном использовании политики IP безопасности и политики брандмауэра Windows в режиме повышенной безопасности с правилами безопасности подключений возможен конфликт данных политик. Рекомендуется использовать только одну из этих политик. Оптимальным решением будет использование политик IP безопасности вместе с правилами брандмауэра Windows в режиме повышенной безопасности для входящего или исходящего трафика. В том случае, если параметры настраиваются в разных местах и не согласованы между собой, могут возникать сложные в решении конфликты политик.

Также могут возникать конфликты между политиками, определенными в локальных объектах групповой политики и сценариями, настроенными ИТ-отделом. Проверьте все политики IP безопасности при помощи программы «Монитор IP безопасности» или введя следующую команду в командной строке:

netsh IPsec dynamic show all

Для просмотра параметров, определенных в административном шаблоне брандмауэра Windows, раскройте раздел Конфигурация компьютера\Административные шаблоны\Сеть\Сетевые подключения\Брандмауэр Windows.

Для просмотра последних событий, связанных с текущей политикой, Вы можете перейти на вкладку Policy Events в той же консоли.

Для просмотра политики, используемой брандмауэром Windows в режиме повышенной безопасности, откройте оснастку на диагностируемом компьютере и просмотрите настройки в разделе Наблюдение.

Для просмотра административных шаблонов откройте оснастку Групповая политика и в разделе Результаты групповой политики просмотрите, присутствуют ли параметры, наследуемые от групповой политики, которые могут привести к отклонению трафика.

Для просмотра политик IP безопасности откройте оснастку монитора IP безопасности. Выберите в дереве локальный компьютер. В области действия консоли выберите ссылку Активная политика, Основной режим или Быстрый режим. Проверьте наличие конкурирующих политик, которые могут привести в блокировке трафика.

В разделе Наблюдение оснастки Брандмауэр Windows в режиме повышенной безопасности Вы можете просматривать существующие правила как локальной, так и групповой политики. Для получения дополнительной информации обратитесь к разделу «Использование функции наблюдения в оснастке Брандмауэр Windows в режиме повышенной безопасности» данного документа.

Для остановки агента политики IPSec выполните следующие действия:

Нажмите кнопку Пуск и выберите раздел Панель управления.

Щелкните значок Система и ее обслуживание и выберите раздел Администрирование.

Дважды щелкните значок Службы. Если появится диалоговое окно контроля учетных записей пользователей, введите необходимые данные пользователя с соответствующими полномочиями и нажмите кнопку Продолжить.

Найдите в списке службу Агент политики IPSec и убедитесь, что она имеет статус «Работает».

Если служба Агент IPSec запущена, щелкните по ней правой кнопкой мыши и выберите в меню пункт Остановить. Также Вы можете остановить службу Агент IPSec из командной строки при помощи команды

net stop policy agent.

Политика одноранговой сети может привести к отклонению трафика

Для подключений, использующих IPSec, оба компьютера должны иметь совместимые политики IP безопасности. Эти политики могут определяться при помощи правил безопасности подключений брандмауэра Windows, оснастки IP безопасность или другого поставщика IP безопасности.

Для проверки параметров политики IP безопасности в одноранговой сети выполните следующие действия:

В оснастке Брандмауэр Windows в режиме повышенной безопасности выберите узел Наблюдение и Правила безопасности подключения, чтобы убедиться в том, что на обоих узлах сети настроена политика IP безопасности.

Если один из компьютеров в одноранговой сети работает под управлением более ранней версии Windows, чем Windows Vista, убедитесь в том, что, по крайней мере, один из наборов шифрования в основном режиме и один из наборов шифрования в быстром режиме используют алгоритмы, поддерживаемые обоими узлами.

Щелкните раздел Основной режим, в области сведений консоли выберите подключение для проверки, затем нажмите ссылку Свойства в области действия консоли. Просмотрите свойства подключения для обоих узлов, чтобы убедиться в их совместимости.

Повторите шаг 2.1 для раздела Быстрый режим. Просмотрите свойства подключения для обоих узлов, чтобы убедиться в их совместимости.

Если используется аутентификация Kerberos версии 5, убедитесь в том, что узел находится в том же или доверенном домене.

Если используются сертификаты, убедитесь в том, что установлены необходимые флажки. Для сертификатов, использующих обмен ключами IPSec в Интернете (Internet Key Exchange, IKE), необходима цифровая подпись. Для сертификатов, использующих протокол IP с проверкой подлинности (AuthIP), необходима аутентификация клиентов (зависит от типа аутентификации сервера). Для получения дополнительной информации о сертификатах AuthIP обратитесь к статье Протокол IP с проверкой подлинности в Windows Vista AuthIP in Windows Vista на веб-узле Microsoft.

Невозможно настроить брандмауэр Windows в режиме повышенной безопасности

Настройки брандмауэра Windows в режиме повышенной безопасности недоступны (затенены), в следующих случаях:

Компьютер подключен к сети с централизованным управлением, и сетевой администратор использует групповые политики для настройки параметров брандмауэра Windows в режиме повышенной безопасности. В этом случае вверху оснастки Брандмауэр Windows в режиме повышенной безопасности Вы увидите сообщение «Некоторые параметры управляются групповой политикой». Ваш сетевой администратор настраивает политику, тем самым, лишая Вас возможности изменять параметры брандмауэра Windows.

Компьютер под управлением Windows Vista не подключен к сети с централизованным управлением, однако параметры брандмауэра Windows определяются локальной групповой политикой.

Для изменения параметров брандмауэра Windows в режиме повышенной безопасности при помощи локальной групповой политики используйте оснастку Политика локального компьютера. Чтобы открыть эту оснастку, введите в командной строке secpol. Если появится диалоговое окно контроля учетных записей пользователей, подтвердите выполнение запрашиваемого действия и нажмите кнопку Продолжить. Перейдите к разделу Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Брандмауэр Windows в режиме повышенной безопасности, чтобы настроить параметры политики брандмауэра Windows в режиме повышенной безопасности.

Компьютер не отвечает на запросы проверки связи

Основным способом проверки подключения между компьютерами является использование утилиты Ping для проверки подключения к определенному IP-адресу. Во время проверки связи отправляется эхо-сообщение ICMP (также известное как запрос эхо ICMP), и в ответ запрашивается ответ эхо ICMP. По умолчанию брандмауэр Windows отклоняет входящие эхо-сообщения ICMP, поэтому компьютер не может отправить ответ эхо ICMP.

Разрешение входящих эхо-сообщений ICMP позволит другим компьютерам выполнять проверку связи (ping) с Вашим компьютером. С другой стороны, это сделает компьютер уязвимым для атак, использующих эхо-сообщения ICMP. Тем не менее, рекомендуется временно разрешить входящие эхо-сообщения ICMP в случае необходимости, после чего отключить их.

Для разрешения эхо-сообщений ICMP создайте новые правила для входящего трафика, разрешающие пакеты запросов эхо ICMPv4 и ICMPv6.

Для разрешения запросов эхо ICMPv4 и ICMPv6 выполните следующие действия:

В дереве оснастки Брандмауэр Windows в режиме повышенной безопасности выберите узел Правила для входящих подключений и щелкните ссылку Новое правило в области действий консоли.

Укажите значение переключателя Настраиваемые и нажмите кнопку Далее.

Укажите значение переключателя Все программы и нажмите кнопку Далее.

В раскрывающемся списке Тип протокола выберите значение ICMPv4.

Нажмите кнопку Настроить для пункта Параметры протокола ICMP.

Установите переключатель в значение Определенные типы ICMP, отметьте флажок Эхо-запрос, нажмите кнопку ОК и нажмите кнопку Далее.

На этапе выбора локальных и удаленных IP-адресов, соответствующих данному правилу, установите переключатели в значения Любой IP-адрес или Указанные IP-адреса. Если Вы выберете значение Указанные IP-адреса, укажите необходимые IP-адреса, нажмите кнопку Добавить и нажмите кнопку Далее.

Укажите значение переключателя Разрешить подключение и нажмите кнопку Далее.

На этапе выбора профилей отметьте один или несколько профилей (профиль домена, частный или общий профиль), в котором Вы хотите использовать это правило, и нажмите кнопку Далее.

В поле Имя введите имя правила, а в поле Описание – необязательное описание. Нажмите кнопку Готово.

Повторите перечисленные выше шаги для протокола ICMPv6, выбрав на этапе Тип протокола значение выпадающего списка ICMPv6 вместо ICMPv4.

В случае наличия активных правил безопасности подключений помочь в решении проблем может временное исключение протокола ICMP из требований IPsec. Для этого откройте в оснастке Брандмауэр Windows в режиме повышенной безопасности диалоговое окно Свойства, перейдите на вкладку Параметры IPSec и укажите в раскрывающемся списке значение Да для параметра Исключить ICMP из IPSec.

Примечание

Настройки брандмауэра Windows могут изменять только администраторы и операторы сети.

Невозможно получить общий доступ к файлам и принтерам

Если не удается получить общий доступ к файлам и принтерам на компьютере с активным брандмауэром Windows, убедитесь в том, что включены все правила группы Доступ к файлам и принтерам активного профиля. В оснастке Брандмауэр Windows в режиме повышенной безопасности выберите узел Правила для входящих подключений и прокрутите список правил до группы Доступ к файлам и принтерам. Убедитесь в том, что эти правила включены. Выберите каждое из отключенных правил и щелкните кнопку Включить правило в области действия консоли.

Внимание:

Настоятельно не рекомендуется включать общий доступ к файлам и принтерам на компьютерах, подключенных к Интернету напрямую, поскольку злоумышленники могут попытаться получить доступ к общим файлам и нанести Вам ущерб, повредив Ваши личные файлы.

Наверх страницы

Невозможно удаленное администрирование брандмауэра Windows

Если не удается удаленно администрировать компьютер с активным брандмауэром Windows, убедитесь в том, что включены все правила в настроенной по умолчанию группе Удаленное управление Брандмауэром Windows активного профиля. В оснастке Брандмауэр Windows в режиме повышенной безопасности выберите узел Правила для входящих подключений и прокрутите список правил до группы Удаленное управление. Убедитесь в том, что эти правила включены. Выберите каждое из отключенных правил и щелкните кнопку Включить правило в области действия консоли. Дополнительно убедитесь в том, что включена служба агента политики IPSec. Эта служба необходима для удаленного управления Брандмауэром Windows.

Для проверки того, что агент политики IPSec запущен, выполните следующие действия:

Нажмите кнопку Пуск и выберите раздел Панель управления.

Щелкните значок Система и ее обслуживание и выберите раздел Администрирование.

Дважды щелкните значок Службы.

Если появится диалоговое окно контроля учетных записей пользователей, введите необходимые данные пользователя с соответствующими полномочиями и нажмите кнопку Продолжить.

Найдите в списке службу Агент политики IPSec и убедитесь, что она имеет статус «Работает».

Если служба Агент IPSec остановлена, щелкните по ней правой кнопкой мыши и выберите в контекстном меню пункт Запустить. Также Вы можете запустить службу Агент IPSec из командной строки при помощи команды net start policy agent.

Примечание

По умолчанию служба Агент политики IPSec запущена. Данная служба должна работать если она не была остановлена вручную.

Средства устранения неполадок в работе брандмауэра Windows

В этом разделе описаны средства и методы, использующиеся при решении типичных проблем. Этот раздел состоит из следующих подразделов:

Использование функций наблюдения в оснастке «Брандмауэр Windows в режиме повышенной безопасности»

Включение и использование аудита безопасности при помощи средства командной строки auditpol

Просмотр событий, связанных с аудитом безопасности, в журнале событий

Настройка журнала брандмауэра для профиля

Создание текстовых файлов netstat и tasklist

Использование функций наблюдения в оснастке «Брандмауэр Windows в режиме повышенной безопасности»

Первым шагом по решению проблем связанных с брандмауэром Windows является просмотр текущих правил. Функция Наблюдение позволяет просматривать правила использующиеся на основе локальной и групповой политик. Для просмотра текущих правил входящего и исходящего трафика в дереве оснастки Брандмауэр Windows в режиме повышенной безопасности выберите раздел Наблюдение, и затем выберите раздел Брандмауэр. В этом разделе Вы также можете просмотреть текущие правила безопасности подключения и сопоставления безопасности (Основной и Быстрый режимы).

Включение и использование аудита безопасности при помощи средства командной строки auditpol

По умолчанию параметры аудита неактивны. Для их настройки используйте средство командной строки auditpol.exe, изменяющее настройки политики аудита на локальном компьютере. Аuditpol можно использовать для включения или отключения отображения разных категорий событий и их дальнейшего просмотра в оснастке Просмотр событий.

Для просмотра списка категорий, поддерживаемых программой auditpol, введите в командной строке:

auditpol.exe /list /category

Для просмотра списка подкатегорий, входящих в данную категорию (например, в категорию Изменение политики), введите в командной строке:

auditpol.exe /list /category:"Изменение политики"

Для включения отображения категории или подкатегории введите в командной строке:

/SubCategory:"ИмяКатегории"

Например, для того чтобы задать политики аудита для категории и ее подкатегории, необходимо ввести следующую команду:

auditpol.exe /set /category:"Изменение политики" /subcategory:"Изменение политики на уровне правил MPSSVC" /success:enable /failure:enable

Ниже перечислены категории и подкатегории событий, связанных с решением проблем при работе брандмауэра Windows.

Изменение политики

Изменение политики на уровне правил MPSSVC

Изменение политики платформы фильтрации

Вход/выход

Основной режим IPsec

Быстрый режим IPsec

Расширенный режим IPsec

Система

Драйвер IPSEC

Другие системные события

Доступ к объектам

Отбрасывание пакета платформой фильтрации

Подключение платформы фильтрации

Чтобы изменения политики аудита безопасности вступили в силу, необходимо перезагрузить локальный компьютер или принудительно обновить политику вручную. Для принудительного обновления политики введите в командной строке:

secedit /refreshpolicy <название_политики>

После завершения диагностики, Вы можете отключить аудит событий, заменив в вышеприведенных командах параметр enable на disable и запустив команды повторно.

Просмотр событий, связанных с аудитом безопасности, в журнале событий

После включения аудита, используйте оснастку Просмотр событий для просмотра событий аудита в журнале событий безопасности.

Для открытия оснастки «Просмотр событий» в папке «Администрирование» выполните следующие действия:

Нажмите кнопку Пуск.

Выберите раздел Панель управления. Щелкните значок Система и ее обслуживание и выберите раздел Администрирование.

Дважды щелкните значок Просмотр событий.

Для добавления оснастки «Просмотр событий» в консоль MMC выполните следующие действия:

Нажмите кнопку Пуск, перейдите в меню Все программы, затем в меню Стандартные и выберите пункт Выполнить.

В текстовом поле Открыть введите mmc и нажмите клавишу ENTER.

Если появится диалоговое окно контроля учетных записей пользователей, подтвердите выполнение запрашиваемого действия и нажмите кнопку Продолжить.

В меню Консоль выберите пункт Добавить или удалить оснастку.

В списке Доступные оснастки выберите оснастку Просмотр событий и нажмите кнопку Добавить.

Нажмите кнопку ОК.

Перед тем как закрыть оснастку, сохраните консоль для дальнейшего использования.

В оснастке Просмотр событий раскройте раздел Журналы Windows и выберите узел Безопасность. В рабочей области консоли Вы можете просматривать события аудита безопасности. Все события отображаются в верхней части рабочей области консоли. Щелкните на событии в верхней части рабочей области консоли для отображения подробной информации внизу панели. На вкладке Общие размещено описание событий в виде понятного текста. На вкладке Подробности доступны следующие параметры отображения события: Понятное представление и Режим XML.

Настройка журнала брандмауэра для профиля

До того как Вы сможете просматривать журналы брандмауэра, необходимо настроить брандмауэр Windows в режиме повышенной безопасности для создания файлов журнала.

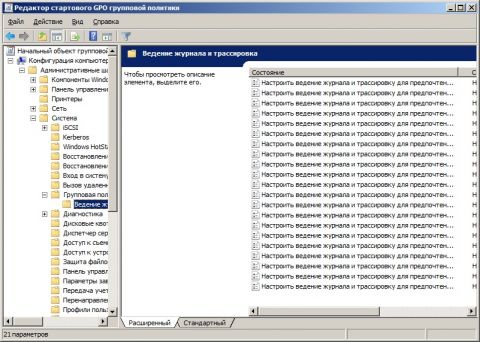

Чтобы настроить ведение журнала для профиля брандмауэра Windows в режиме повышенной безопасности, выполните следующие действия:

В дереве оснастки Брандмауэр Windows в режиме повышенной безопасности выберите раздел Брандмауэр Windows в режиме повышенной безопасности и нажмите кнопку Свойства в области действия консоли.

Выберите вкладку профиля, для которого необходимо настроить ведение журнала (профиль домена, частный или общий профиль), и затем нажмите кнопку Настроить в разделе Ведение журнала.

Укажите имя и размещение файла журнала.

Укажите максимальный размер файла журнала (от 1 до 32767 килобайт)

В раскрывающемся списке Записывать пропущенные пакеты укажите значение Да.

В раскрывающемся списке Записывать успешные подключения укажите значение Да и затем нажмите кнопку ОК.

Просмотр файлов журнала брандмауэра

Откройте файл, указанным Вами во время предыдущей процедуры «Настройка журнала брандмауэра для профиля». Для доступа к журналу брандмауэра Вы должны обладать правами локального администратора.

Вы можете просматривать файл журнала при помощи программы «Блокнот» или любого текстового редактора.

Анализ файлов журнала брандмауэра

Информация, регистрируемая в журнале, приведена в следующей таблице. Некоторые данные указываются только для определенных протоколов (флаги TCP, тип и код ICMP и т. д.), а некоторые данные указываются только для отброшенных пакетов (размер).

Поле

Описание

Пример

Дата

Отображает год, месяц и день, в который была сделана запись события. Дата записывается в формате ГГГГ-ММ-ДД, где ГГГГ – год, MM – месяц, а ДД – день.

2006-3-27

Время

Отображает час, минуту и секунду, в которую была сделана запись события. Время записывается в формате ЧЧ:ММ:СС, где ЧЧ – час в 24-часовом формате, ММ – минута, а СС – секунда.

21:36:59

Действие